Die Inbetriebnahme einer Palo Alto Firewall ist ein bisschen “old school” und da es ein paar Prinzip- bedingte Eigenarten gibt, wollte ich das Wichtigste einfach mal am Stück runter schreiben. Schwer ist das ganze ja nicht – wenn man mal weiß wie es geht.

Zuallererst muss man das gute Stück am Management- Port auf einen untagged Switchport verbinden. Mit Strom versorgt springt irgendwann die Status LED von orange auf grün und man kann sich mit den Default Koordinaten über das System her machen.

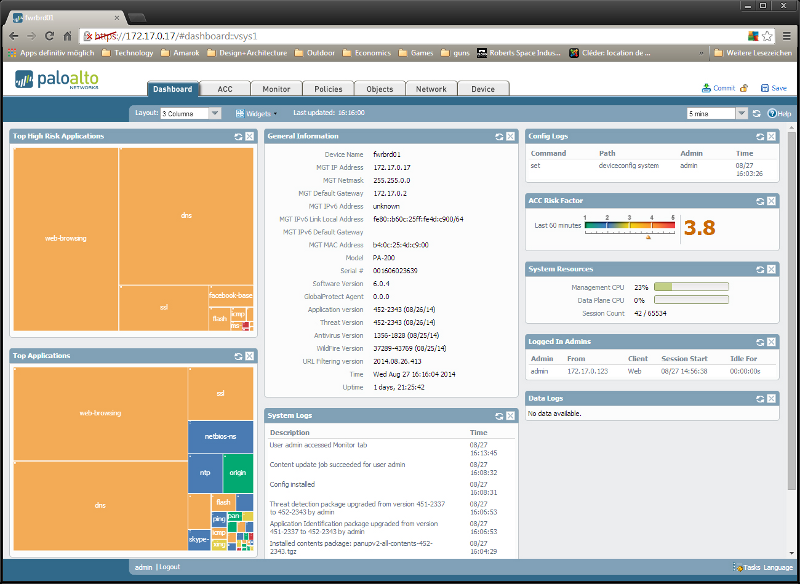

Das Webinterface – sehr zu empfehlen – findet man mit dem präferierten Webbrowser unter https://192.168.1.1.. Nach Bestätigung des “Self Signed Zertifikates” landet man in einer Anmeldemaske die auf den Standard- Zugang admin/admin reagieren sollte. Alsdann landet man auf dem Dashboard – das normalerweise noch nicht ganz so schön bunt aussieht wie das in obigem Screenshot.

Dies braucht man zunächst einmal um im “General Information” Fenster die Seriennummer ab zu fassen – bestenfalls mit Copy and Paste, damit man keine Fehler macht. Mit der Hardware sollte auch ein Dokument – PDF von Palo Alto zugegangen sein, das Autorisierungs- Codes enthält. Mit beidem gewappnet sucht man die Support Seite von Palo Alto unter https://support.paloaltonetworks.com/ auf.

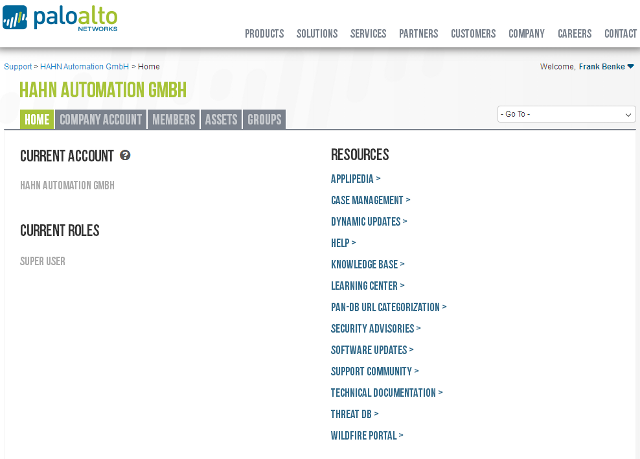

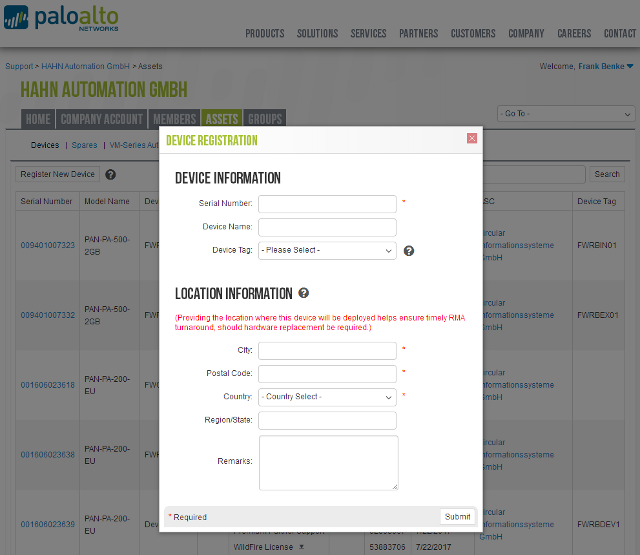

Sollte man noch die im Support Bereich gewesen sein, darf man zunächst sich selbst registrieren und auch hierfür wird schon eine gültige Seriennummer einer PA benötigt. Im Portal selbst findet man den Tab “Assets” und kann sein Gerät mit “Register New Device” ebenfalls unter Angabe der Seriennummer registrieren.

Ist das System hinterlegt darf man – unter den kleinen Kugelschreibern des jeweiligen Eintrags – die weiteren Optionen eintragen. Den Stift anclicken und einfach den oder die Autorisierungs- Codes aus dem dazu passenden Dokument eintragen. Fertig. Alles Andere folgt später.

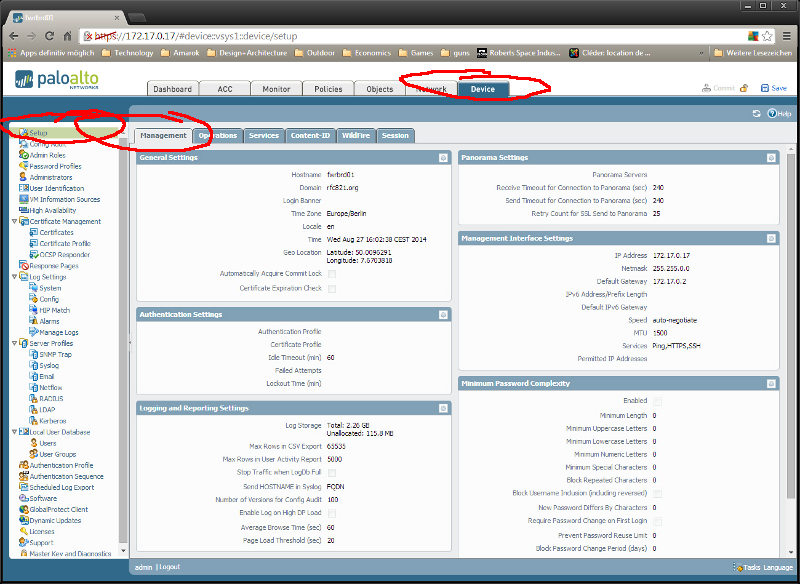

Jetzt zurück auf die Weboberfläche des Systems. Im Wesentlichen muss man jetzt die Administrativen Koordinaten eingeben. Das findet im “Device” Tab ganz rechter Hand statt. Auf der linken Seite findet sich im obersten Eintrag des Kontext- Menues “Setup”. Im Setup Tab “Management”.

Hier interessieren zunächst die “Management Interface Settings”. Den Einstellungs- Dialog des jeweiligen Bereichs erreicht man mit den kleinen Zahnrädern im Header. Dem Interface gibt man eine IP Adresse, Netzmaske und einen Default Gateway. Ändert man nicht später noch die Service Routen – und das ist nicht in jedem Fall eine gute Idee – sollte über das hier definierte Netz auch das Internet zu erreichen sein.

In den “General Settings” gibt man dann noch den Hostnamen, die Domäne, Zeitzone und eine geografische Lokation mit Längen- und Breiten- Graden an. Das sorgt später für eine ordentliche Darstellung in den Map- Ansichten.

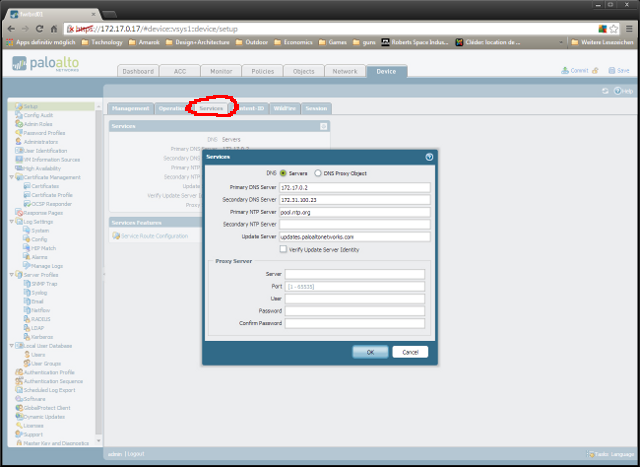

Im Setup Tab “Services” stellt man jetzt DNS Services und einen Zeitserver ein. Auch sollte man dringend sicher stellen dass der Update Server mit updates.paloaltonetworks.com eingetragen ist. Im Kontextmenue “Administrators” kann man jetzt noch das Passwort des “admin” ändern und damit spricht nichts mehr gegen ein “Commit” – ganz oben rechts in der Oberfläche – das die gerade getroffenen Einstellungen aktiviert.

Da man den Managementzugang verändert hat, wird die aktuelle Session nicht wiederkehren und nach einer ordentlichen Wartepause kann man sich unter den neuen Koordinaten am System anmelden. Es empfielt sich jetzt auch ein “Save” – neben dem “Commit” – wenn so weit alles gepasst hat. Im “Getting Started Guide” der offiziellen Dokumentation steht an dieser Stelle man solle in einer SSH- Session die Verbindung zum Update Server kontrollieren, das würde ich jedoch dem Falle des Debugging überlassen.

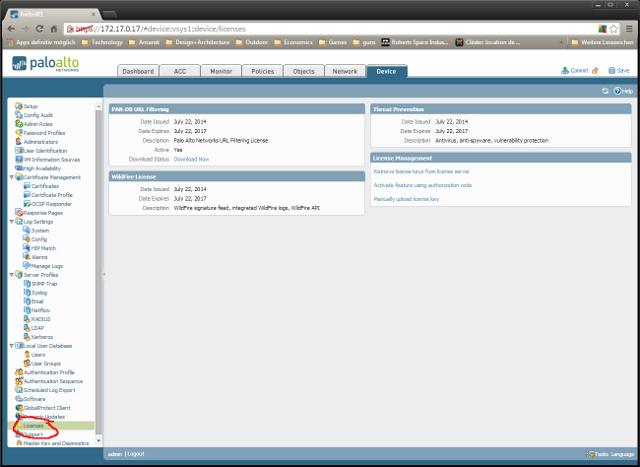

Ziemlich weit unten im Bereich der Kontextmenues findet sich der Eintrag Licenses. In der Ansicht sollte zunächst nur das Feld “License Management” zu sehen sein. Da wir im Supportportal die Autorisierungscodes hinterlegt haben, hier einfach den Link “Retrieve license keys from license server” anclicken und warten. Gesetzt die Internetverbindung steht und DNS funktioniert – Hostname und Domäne der Firewall sollten auch schon stimmen – kommt die Box unmittelbar danach mit den jeweiligen Lizenzen zurück und die entsprechenden Funktionen sind aktiviert.

Der Schritt ist auf jeden Fall vor Firmware Updates zu empfehlen, da einige Schritte im Firmware Management hier “Content Pakete” voraussetzen und diese erhält man wiederum nur lizensiert.

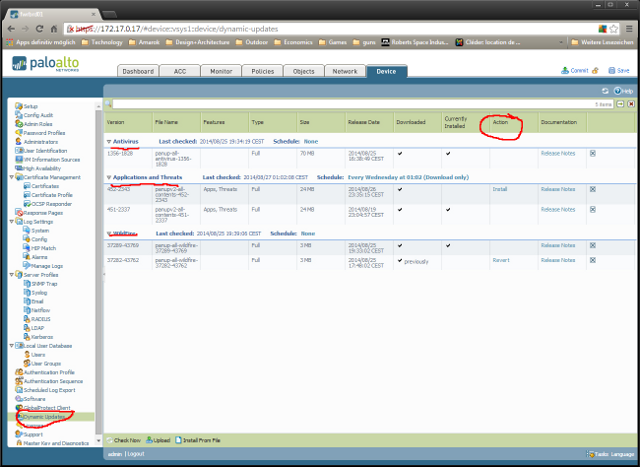

Die Content Packages findet man im Kontextmenue “Dynamic Updates” und unter Action erhält man die Information was denn hier möglicherweise zu machen sei. Ist die Ansicht verdächtig leer, gibt es unten links einen Button “Check Now” der beim Update Server die verfügbaren Pakete anfragt. Danach sollte man je nach Subscription eine ganze Reihe Optionen zur Auswahl haben. In der Spalte “Action” werden diese zum Download angeboten.

Der gängige erste Schritt ist “Applications and Threats” zu aktualisieren. Ist das Paket zur Installation bereit sollte in der Spalte “Action” auch “Install” zu finden sein. Nach der Installation dann noch einmal unbedingt “Check Now” aktualisieren. Da es abhängige Pakete gibt, werden manche Optionen erst nach der Installation der “Applications and Threats” verfügbar. Alle aktuellen Pakete – in diesem Fall “Wildfire” und “Antivirus” nach dem gleichen Schema installieren.

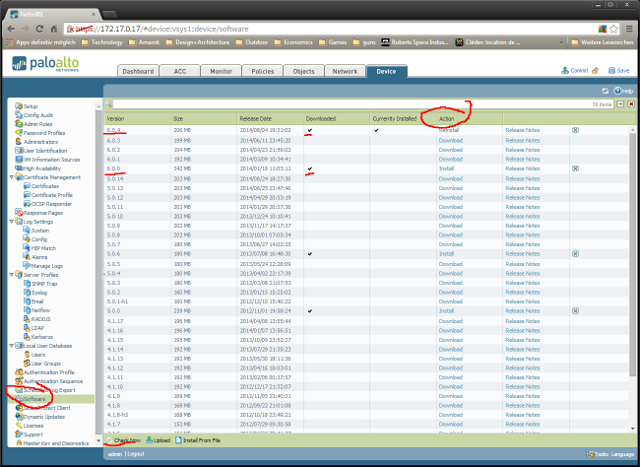

Danach dann der Wechsel in das Kontextmenue “Software”. Das sollte üblicherweise leer sein und erst nach einem “Check Now” sollten die verfügbaren Softwarestände angezeigt werden. Haken sind bei den lokal im Flash hinterlegten Softwaren ebenso wie bei den Installierten Varianten. Die “Action” Spalte bietet einem gegebenenfalls die “Download” oder “Install” Optionen an.

Wichtig an der Stelle ist, dass immer die vollen Releases X.0.0 Masterpakete sind die für die aktuelle Softwarefamilie lokal vorhanden sein müssen. Bei einer Installation der Minor Releases werden aus diesen Paketen ebenfalls Elemente verwendet. Üblicherweise sind diese Pakete auch größer als die folgenden. Im aktuellen Fall also 6.0.0 herunter laden. Eine Installation des Nuller- Release ist nicht notwendig.

Danach die letzte – beabsichtigte Version herunter laden, hier die 6.0.4 und mit “Install” installieren.

Am Wichtigsten vielleicht überhaupt ist, dass diese Firmware- Installation nicht unterbrochen wird. Im Falle der Palo Alto Architektur wird mit FPGAs gearbeitet, also frei programmierbaren Logikbausteinen, welche die Firewall Architektur flexibel machen und bestimmte Teile der Funktionalität so in Hardware realisieren.

Ein unterbrochener Firmware Update ist meistens schon eine unfeine Sache, aber oft noch aus Bootmonitoren oder anderen Hintertüren zu reparieren, da es sich auch bei Firmware oft nur um speziell abgelegte Software handelt. Hier wird jedoch die Hardware innerhalb der Chips rekonfiguriert, was nicht unbedingt in deterministischen Zuständen endet, sollte es mal schief gehen – mit anderen Worten wäre die Box für den “Hausgebrauch” danach kaputt. Also bitte Sorgfalt an der Stelle.

Wer das im Übrigen für eine Schnappsidee hält darf sich gerne in der Literatur zu IBM 390 Mainframes umsehen und mal recherchieren warum diese Initialisierungs- Rechner auf OS2 Basis an Bord hatten. Das Konzept ist nicht unbedingt neu und hat durchaus seine Berechtigung aus der danach resultierenden Effizienz. “But there is nothing like a free lunch!”

Nach diesem kleinen Ausflug in Architektur und Maintenance sollte das System jetzt fertig in Betrieb genommen sein und man kann sich in Ruhe Gedanken über Schnittstellen Konfigurationen, Policies und VPNs und so weiter machen. Das folgt in einem anderen HowTo.

Kyp.F.